Digitale Souveränität endet nicht beim Quellcode – sie beginnt beim sicheren Betrieb

In der öffentlichen Debatte rund um digitale Souveränität dominieren aktuell zwei Narrative:

Einerseits der politische Wille, sich von ausländischen Abhängigkeiten zu lösen – andererseits die Hoffnung, Open-Source-Software könne das Problem im Alleingang lösen. Plattformen wie openDesk und openCode werden dabei oft als Leuchttürme dargestellt. Doch ein kritischer Blick zeigt: Quelloffenheit allein macht noch keine souveräne Lösung.

Sicherheit braucht mehr als Transparenz

Open Source ist ein wichtiger Baustein – keine Frage.

Aber: Nur weil der Quellcode einsehbar ist, heißt das nicht, dass ein System automatisch sicher oder vertrauenswürdig ist.

Ein Beispiel: Viele der in openCode veröffentlichten Komponenten sind nicht gehärtet, beinhalten bekannte Schwachstellen (CVEs) und werden ohne verbindliche Betriebsverantwortung in Umlauf gebracht.

Problematisch wird es dann, wenn Kommunen oder kleinere Behörden diese Komponenten ohne vertieftes Sicherheitskonzept eigenständig einsetzen – im Glauben, sie hätten damit eine souveräne Lösung im Haus. Das Gegenteil ist oft der Fall.

Community-Varianten: Ein Sicherheitsrisiko mit Ansage

Die offen zugänglichen Community-Varianten mancher Verwaltungssoftware basieren auf unklaren Betriebsmodellen.

Fehlende Update-Prozesse, inkonsistente Patchzyklen und keine nachvollziehbare Betriebsdokumentation führen dazu, dass der eigentlich begrüßenswerte Open-Source-Ansatz zur Sicherheitslücke wird.

Gerade weil keine zentrale Instanz den Betrieb verantwortet, verlagert sich das Risiko vollständig auf die Behörde selbst. Und dort fehlen nicht selten Ressourcen, Know-how oder Zeit für regelmäßige Sicherheitsupdates, Monitoring, Backup & Recovery oder Netztrennung.

Hosting: Kein nebensächlicher Aspekt, sondern sicherheitsrelevant

Ein weiteres Problem liegt im Betrieb selbst:

Oft wird die Software durch die Nutzer selbst gehostet – ohne verbindliche Anforderungen an Infrastruktur, Zugriffsschutz oder Monitoring.

Was in einem abgeschotteten Unternehmensnetzwerk vielleicht noch zu kontrollieren ist, wird zum Problem, wenn Lösungen unreflektiert ins Internet gehoben oder unzureichend segmentiert betrieben werden.

Souveränität ohne sichere Betriebsumgebung ist ein Trugschluss.

Was es wirklich braucht

Digitale Souveränität muss mehr sein als ein Label. Sie braucht:

- - Verantwortliche Betriebsmodelle, idealerweise auf zertifizierter Infrastruktur (z. B. souveräne Cloud-Angebote wie STACKIT)

- - Härtung und Security by Design, nicht nachgelagert, sondern integraler Bestandteil jeder Entwicklungsstufe

- - Kontinuierliche Sicherheitsbewertung (z. B. CVE-Monitoring, Pentests, Compliance-Audits)

- - Transparente Update-, Backup- und Recovery-Strategien

- - Verbindliche Dokumentation und Mindestanforderungen an Betreiber

Lichtblicke: Enterprise-Initiativen mit Substanz

Erfreulich ist, dass es auch positive Entwicklungen gibt:

Die vom ZenDiS beauftragte Enterprise-Variante von openDesk wird von B1 Systems entwickelt – gemeinsam mit STACKIT als souveränem Hostingpartner und unter Begleitung einer großen Managementberatung, die ein belastbares Sicherheits- und Governance-Konzept einbringt.

Das zeigt: Es geht. Aber eben nicht zum Nulltarif – und nicht ohne Verantwortung.

Die Aufgabe von BSI, BMDS und IT-Planungsrat: Aus Technik muss Struktur werden

Damit digitale Souveränität nicht auf der Strecke bleibt, braucht es mehr als Einzelinitiativen:

- ▶️ Das BSI muss klare Mindeststandards und Härtungsempfehlungen für souveräne Open-Source-Lösungen formulieren – über Grundschutz hinaus.

- ▶️ Das neue Bundesministerium für Digitales und Staatsmodernisierung (BMDS) muss die Eigenverantwortung der Behörden beim Betrieb ernst nehmen – und Förderprogramme an verbindliche Sicherheitsstandards koppeln.

- ▶️ Der IT-Planungsrat sollte dafür sorgen, dass keine Community-Lösungen mehr in den Behördenbetrieb überführt werden, ohne dass Betriebskonzepte, Backup-/Recovery-Pläne und Sicherheitsprüfungen vorliegen.

Digitale Souveränität ohne abgestimmte Struktur ist keine Unabhängigkeit – sondern organisierte Verantwortungslosigkeit.

Digitale Souveränität ist keine Softwarefrage – sondern eine Frage der Haltung, des Betriebs und der Sicherheit.

Wer Open-Source-Lösungen propagiert, muss auch deren Absicherung gewährleisten.

Wer Betrieb delegiert, muss Verantwortung mitgeben.

Und wer Vertrauen fordert, muss Sicherheit garantieren – nicht versprechen.

WARUM. Eine persönliche Reflexion zur Cybersecurity-Realität

WARUM. Eine persönliche Reflexion zur Cybersecurity-Realität

Cybersecurity ist überall.

Podcasts, Konferenzen, Förderprogramme, Whitepaper, Panel-Diskussionen, LinkedIn-Posts.

Alle reden darüber. Alle teilen Inhalte. Alle finden’s wichtig.

Und trotzdem:

Wenn wir als nordsec kostenlos einen Cybersecurity-Readiness-Check oder eine Notfallsimulation anbieten – passiert… nichts.

Keine Anfrage. Kein Gespräch. Kein Austausch.

Nicht mal für lau.

Und wir fragen uns immer wieder – nicht sarkastisch, nicht zynisch, sondern wirklich ganz ernsthaft:

WARUM?

—

WIR HABEN NICHTS ZU VERKAUFEN. NUR ETWAS ANZUBIETEN.

Wir kommen ohne Vertriebsagenda, ohne Security-Produkte, ohne neue Firewalllösung.

Unser Angebot:

Ein ehrlicher, pragmatischer Blick auf die Infrastruktur, die Organisation, die Schwachstellen.

Unabhängig. Klar. Lösungsorientiert.

Unsere Empfehlung:

Realistische, bezahlbare Maßnahmen für mehr Resilienz.

Beim Readiness-Check geht es um Prävention – bevor der Schaden entsteht.

Bei der Notfallsimulation geht es um Handlungskompetenz – wenn der Schaden bereits eingetreten ist.

Wir simulieren Ransomware-Angriffe, liefern realitätsnahe Szenarien, bringen Führungskräfte ins Denken und Entscheiden.

Nicht in die Panik – sondern in die Kontrolle.

Und doch bleibt die Resonanz aus.

—

ES IST NICHT SO, DASS NICHTS PASSIERT.

Im Gegenteil.

Wir sehen jeden Monat Unternehmen, die verschlüsselt werden.

Wir sehen Systeme, die stunden- oder tagelang ausfallen.

Wir sehen hektische IT-Leitungen, überlastete Dienstleister, Kommunikationschaos – und fast immer:

- Kein Notfallplan

- Kein vorbereitetes Recovery

- Kein klarer Kopf in der Krise

Wir sehen Menschen, die nicht wissen, wo ihre Backups liegen – oder ob sie je zurückkommen.

Wir sehen das.

Aber offensichtlich sehen viele es lieber nicht.

—

WARUM?

- Weil Verdrängung bequemer ist als Vorbereitung?

- Weil ein identifiziertes Risiko zu echten Konsequenzen führen müsste – Investitionen, Entscheidungen, Verantwortung?

- Weil die Hoffnung, „es wird schon nicht passieren“, die letzte Verteidigungslinie ist?

Vielleicht liegt es auch an den großen, drängenden Themen dieser Zeit:

Energiekrise, Lieferketten, Personalnot, KI-Strategien, Nachhaltigkeitsberichte.

Cybersecurity?

Kostet nur. Bringt keine schnellen Pluspunkte.

Oder wie ein Kunde neulich sagte:

„Digitale Souveränität klingt besser als digitale Hygiene.“

Dabei geht es nicht um Buzzwords, sondern um Resilienz.

Nicht um Panikmache, sondern um Vorbereitung.

Nicht um Trends, sondern um Grundrauschen.

Cybersecurity ist kein IT-Projekt. Es ist kein Meilenstein. Es ist ein Zustand.

—

VERANTWORTUNG STATT AUFMERKSAMKEIT

Vielleicht müssen wir lernen, über Cybersecurity anders zu sprechen:

Weniger dramatisch. Weniger technokratisch. Aber vor allem: ehrlicher.

Denn es gibt keine Wunderwaffe.

Keine Lösung von der Stange.

Aber es gibt Verantwortung.

Und es gibt Vorbereitung.

Wir hören nicht auf, über diese Themen zu sprechen.

Nicht, weil es sich gut verkauft.

Sondern weil wir wissen, was passiert, wenn man sie ignoriert.

Wir machen keine Illusionen.

Wir machen Ernst.

—

WAS MEINST DU?

Warum, glaubst du, passiert so wenig?

Warum bleiben Angebote ungenutzt – bis es zu spät ist?

Was müsste sich ändern – in der Kommunikation, im Bewusstsein, in der Priorisierung?

Wir freuen uns über ehrliches Feedback.

Auch (und gerade), wenn es unbequem ist.

—

#Cybersecurity #Readiness #Notfallübung #Awareness #Verantwortung #RealTalk

Pharma, Patch und Panik: Was passiert, wenn der Kunde plötzlich Sicherheit verlangt?

Pharma, Patch und Panik: Was passiert, wenn der Kunde plötzlich Sicherheit verlangt?

Ein Szenario, das kein Einzelfall mehr ist – und jedes mittelständische Unternehmen betreffen kann.

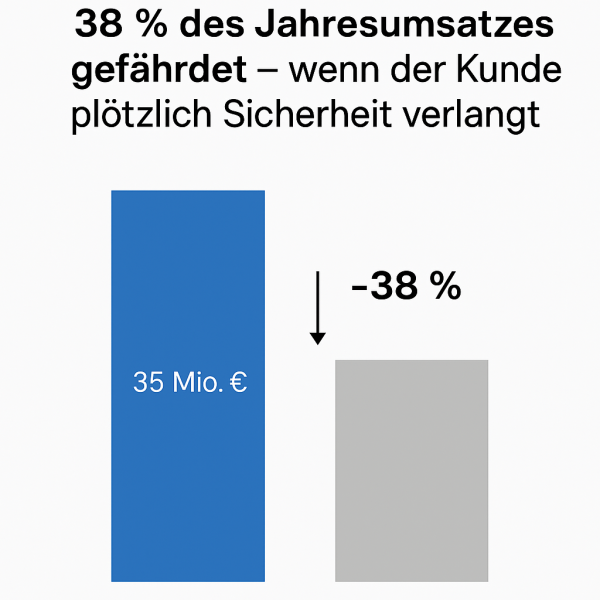

Ein pharmazeutisches Unternehmen aus Schleswig-Holstein. Familiengeführt. 240 Mitarbeitende. 35 Millionen Euro Jahresumsatz. Jahrzehntelang erfolgreich – mit gleichbleibendem Kundenstamm, guter Produktqualität und einer ISO 9001-Zertifizierung im Rücken. Doch dann – plötzlich – wackelt ein tragender Pfeiler des Geschäftsmodells.

📬 Der Kunde stellt Sicherheitsfragen – und nichts passt mehr

Ein langjähriger Kunde – ein internationaler Pharmakonzern – stellt eine Anforderung, wie sie mittlerweile zum Standard geworden ist:

Ein Sicherheitsfragebogen zur Lieferkettensicherheit. Kein Gimmick, sondern eine Folge von regulatorischen Anforderungen (u. a. EU-Verordnung, ISO/IEC 27036, NIS2-Richtlinie, TISAX). Themen wie:

- Zugriffsrechte und Rollenverwaltung

- Patch- und Schwachstellenmanagement

- Backup-Strategie und Wiederanlaufprozesse

- Risikoanalyse und IT-Notfallpläne

Die Antwort des Geschäftsführers?

„Mit IT habe ich noch nie Geld verdient. Das betrifft uns doch nicht.“

Doch – es betrifft Sie. Direkt. Heute. Nicht erst, wenn ein Hackerangriff auf der Titelseite steht.

🚨 Die Realität: 12 Millionen Euro stehen plötzlich auf der Kippe

Der Sicherheitsfragebogen kann nicht beantwortet werden.

Die IT-Infrastruktur ist nicht dokumentiert.

Das ERP-System ist veraltet – bekannte CVEs offen.

Zuständigkeiten? Ungeregelt.

Der einzige IT-Mitarbeiter? Überlastet.

Folge: Der Kunde stoppt neue Aufträge. Kein Vertrauen – keine Lieferfreigabe.

Ein Unternehmen verliert nicht wegen eines Angriffs, sondern wegen fehlender strategischer Vorbereitung. Und das ist kein Sonderfall – das ist heute Realität in vielen Branchen: Maschinenbau, Medizintechnik, Automotive-Zulieferer, Logistik, Lebensmittelproduktion, Chemie …

📌 Warum NIS2 alles verändern wird – spätestens ab Januar 2026

Mit der Umsetzung der EU-Richtlinie NIS2 (Network and Information Security Directive) wird Informationssicherheit zur gesetzlichen Pflicht – für tausende mittelständische Unternehmen in Deutschland.

Betroffen sind u. a. Unternehmen ab 50 Mitarbeitenden oder 10 Mio. € Jahresumsatz in sicherheitsrelevanten Branchen. Auch das genannte Pharmaunternehmen fällt darunter.

Was bedeutet das konkret?

- Sie müssen Sicherheitsmaßnahmen nachweisen – strukturiert und risikobasiert

- Sie müssen Sicherheitsvorfälle binnen 24 h melden

- Sie müssen ein ISMS betreiben – kein ISO-Wahnsinn, aber belastbar

- Sie als Geschäftsführer haften persönlich bei Versäumnissen

🛠 Unsere Lösung: 3-Stufen-Ansatz für Entscheider

Kein ISO-27001-Projekt. Keine Zertifizierungs-Orgie. Sondern ein klarer, praxisnaher Weg in die Sicherheit:

1. Sicherheits-Kurzcheck (Pauschal 2.950 €)

- Technischer & organisatorischer Quick-Scan

- Darstellung konkreter Risiken (intern & gegenüber Kunden)

- Empfehlung für Sofortmaßnahmen

- Kommunikationshilfe für Kunden oder Auditoren

2. Cyber-Readiness kompakt – 90 Tage

- 10 umsetzbare Maßnahmen zur Stärkung Ihrer Resilienz

- Dokumentation und Verantwortlichkeiten

- Notfallkonzepte, Awareness, Wiederanlaufplanung

3. ISMS light – dauerhaft stabil

- Risikoanalyse auf Prozessebene

- Verankerung von Sicherheitsmaßnahmen in der Organisation

- Reifegradmodell zur Weiterentwicklung – keine Überforderung

💡 Fazit: Kundenbindung braucht Sicherheit – und ein Mindestmaß an Vorbereitung

Viele Geschäftsführer sagen:

„Das betrifft uns nicht. IT ist ein Kostenfaktor.“

Unsere Erfahrung zeigt: IT ist ein Vertrauensfaktor – für Kunden, für Partner, für Banken. Wer vorbereitet ist, verliert keine Kunden. Wer strukturiert handelt, hat Antworten. Und wer rechtzeitig handelt, hat keine schlaflosen Nächte.

📞 Jetzt handeln – bevor Kunden Konsequenzen ziehen

Sie möchten wissen, ob Ihr Unternehmen betroffen ist? Oder ob Kunden in Ihrer Branche bereits Sicherheitsnachweise verlangen?

Dann lassen Sie uns sprechen.

📩 compliance@nordsec-it.de

📞 Oder rufen Sie uns an 0431-3630-1910 – diskret, unverbindlich und lösungsorientiert.

Dieser Beitrag basiert auf realen Kundenprojekten aus dem Mittelstand.