nordsec erhält das Siegel „BVMW-geprüfte Beratung für mittelständische Unternehmen“

Die nordsec Privacy & Compliance GmbH wurde offiziell vom Bundesverband mittelständische Wirtschaft (BVMW) als geprüfter Beratungsdienstleister zertifiziert. Damit sind wir Teil des Beratungsnetzwerks Mittelstand und dürfen das Siegel „BVMW-geprüfte Beratung für mittelständische Unternehmen“ führen.

Mit der erfolgreichen Zertifizierung durch den BVMW – Bundesverband mittelständische Wirtschaft, Unternehmerverband Deutschlands e. V. ist die nordsec Privacy & Compliance GmbH nun offiziell Teil des Beratungsnetzwerks Mittelstand.

Das Qualitätssiegel „BVMW-geprüfte Beratung für mittelständische Unternehmen“ bestätigt die fachliche Kompetenz, Erfahrung und Verlässlichkeit unserer Beratungsleistungen in den Bereichen Datenschutz, IT-Sicherheit und Compliance.

Als Mitglied des Beratungsnetzwerks profitieren wir künftig von einem starken Netzwerk erfahrener Beraterinnen und Berater aus dem gesamten Mittelstand. Wir freuen uns auf den Austausch in den Kompetenzforen zu Themen wie Informationssicherheit, Digitalisierung und nachhaltiger Unternehmensentwicklung.

„Die Auszeichnung ist für uns eine Bestätigung unserer bisherigen Arbeit und gleichzeitig ein Ansporn, die mittelständischen Unternehmen weiterhin praxisnah und vertrauensvoll auf ihrem Weg zu begleiten“, sagt Geschäftsführer Stefan Schweitzer.

Das Profil von nordsec im Beratungsnetzwerk Mittelstand ist unter👉 www.beratungsnetzwerkmittelstand.de verfügbar.

Digitale Souveränität endet nicht beim Quellcode – sie beginnt beim sicheren Betrieb

In der öffentlichen Debatte rund um digitale Souveränität dominieren aktuell zwei Narrative:

Einerseits der politische Wille, sich von ausländischen Abhängigkeiten zu lösen – andererseits die Hoffnung, Open-Source-Software könne das Problem im Alleingang lösen. Plattformen wie openDesk und openCode werden dabei oft als Leuchttürme dargestellt. Doch ein kritischer Blick zeigt: Quelloffenheit allein macht noch keine souveräne Lösung.

Sicherheit braucht mehr als Transparenz

Open Source ist ein wichtiger Baustein – keine Frage.

Aber: Nur weil der Quellcode einsehbar ist, heißt das nicht, dass ein System automatisch sicher oder vertrauenswürdig ist.

Ein Beispiel: Viele der in openCode veröffentlichten Komponenten sind nicht gehärtet, beinhalten bekannte Schwachstellen (CVEs) und werden ohne verbindliche Betriebsverantwortung in Umlauf gebracht.

Problematisch wird es dann, wenn Kommunen oder kleinere Behörden diese Komponenten ohne vertieftes Sicherheitskonzept eigenständig einsetzen – im Glauben, sie hätten damit eine souveräne Lösung im Haus. Das Gegenteil ist oft der Fall.

Community-Varianten: Ein Sicherheitsrisiko mit Ansage

Die offen zugänglichen Community-Varianten mancher Verwaltungssoftware basieren auf unklaren Betriebsmodellen.

Fehlende Update-Prozesse, inkonsistente Patchzyklen und keine nachvollziehbare Betriebsdokumentation führen dazu, dass der eigentlich begrüßenswerte Open-Source-Ansatz zur Sicherheitslücke wird.

Gerade weil keine zentrale Instanz den Betrieb verantwortet, verlagert sich das Risiko vollständig auf die Behörde selbst. Und dort fehlen nicht selten Ressourcen, Know-how oder Zeit für regelmäßige Sicherheitsupdates, Monitoring, Backup & Recovery oder Netztrennung.

Hosting: Kein nebensächlicher Aspekt, sondern sicherheitsrelevant

Ein weiteres Problem liegt im Betrieb selbst:

Oft wird die Software durch die Nutzer selbst gehostet – ohne verbindliche Anforderungen an Infrastruktur, Zugriffsschutz oder Monitoring.

Was in einem abgeschotteten Unternehmensnetzwerk vielleicht noch zu kontrollieren ist, wird zum Problem, wenn Lösungen unreflektiert ins Internet gehoben oder unzureichend segmentiert betrieben werden.

Souveränität ohne sichere Betriebsumgebung ist ein Trugschluss.

Was es wirklich braucht

Digitale Souveränität muss mehr sein als ein Label. Sie braucht:

- - Verantwortliche Betriebsmodelle, idealerweise auf zertifizierter Infrastruktur (z. B. souveräne Cloud-Angebote wie STACKIT)

- - Härtung und Security by Design, nicht nachgelagert, sondern integraler Bestandteil jeder Entwicklungsstufe

- - Kontinuierliche Sicherheitsbewertung (z. B. CVE-Monitoring, Pentests, Compliance-Audits)

- - Transparente Update-, Backup- und Recovery-Strategien

- - Verbindliche Dokumentation und Mindestanforderungen an Betreiber

Lichtblicke: Enterprise-Initiativen mit Substanz

Erfreulich ist, dass es auch positive Entwicklungen gibt:

Die vom ZenDiS beauftragte Enterprise-Variante von openDesk wird von B1 Systems entwickelt – gemeinsam mit STACKIT als souveränem Hostingpartner und unter Begleitung einer großen Managementberatung, die ein belastbares Sicherheits- und Governance-Konzept einbringt.

Das zeigt: Es geht. Aber eben nicht zum Nulltarif – und nicht ohne Verantwortung.

Die Aufgabe von BSI, BMDS und IT-Planungsrat: Aus Technik muss Struktur werden

Damit digitale Souveränität nicht auf der Strecke bleibt, braucht es mehr als Einzelinitiativen:

- ▶️ Das BSI muss klare Mindeststandards und Härtungsempfehlungen für souveräne Open-Source-Lösungen formulieren – über Grundschutz hinaus.

- ▶️ Das neue Bundesministerium für Digitales und Staatsmodernisierung (BMDS) muss die Eigenverantwortung der Behörden beim Betrieb ernst nehmen – und Förderprogramme an verbindliche Sicherheitsstandards koppeln.

- ▶️ Der IT-Planungsrat sollte dafür sorgen, dass keine Community-Lösungen mehr in den Behördenbetrieb überführt werden, ohne dass Betriebskonzepte, Backup-/Recovery-Pläne und Sicherheitsprüfungen vorliegen.

Digitale Souveränität ohne abgestimmte Struktur ist keine Unabhängigkeit – sondern organisierte Verantwortungslosigkeit.

Digitale Souveränität ist keine Softwarefrage – sondern eine Frage der Haltung, des Betriebs und der Sicherheit.

Wer Open-Source-Lösungen propagiert, muss auch deren Absicherung gewährleisten.

Wer Betrieb delegiert, muss Verantwortung mitgeben.

Und wer Vertrauen fordert, muss Sicherheit garantieren – nicht versprechen.

WARUM. Eine persönliche Reflexion zur Cybersecurity-Realität

WARUM. Eine persönliche Reflexion zur Cybersecurity-Realität

Cybersecurity ist überall.

Podcasts, Konferenzen, Förderprogramme, Whitepaper, Panel-Diskussionen, LinkedIn-Posts.

Alle reden darüber. Alle teilen Inhalte. Alle finden’s wichtig.

Und trotzdem:

Wenn wir als nordsec kostenlos einen Cybersecurity-Readiness-Check oder eine Notfallsimulation anbieten – passiert… nichts.

Keine Anfrage. Kein Gespräch. Kein Austausch.

Nicht mal für lau.

Und wir fragen uns immer wieder – nicht sarkastisch, nicht zynisch, sondern wirklich ganz ernsthaft:

WARUM?

—

WIR HABEN NICHTS ZU VERKAUFEN. NUR ETWAS ANZUBIETEN.

Wir kommen ohne Vertriebsagenda, ohne Security-Produkte, ohne neue Firewalllösung.

Unser Angebot:

Ein ehrlicher, pragmatischer Blick auf die Infrastruktur, die Organisation, die Schwachstellen.

Unabhängig. Klar. Lösungsorientiert.

Unsere Empfehlung:

Realistische, bezahlbare Maßnahmen für mehr Resilienz.

Beim Readiness-Check geht es um Prävention – bevor der Schaden entsteht.

Bei der Notfallsimulation geht es um Handlungskompetenz – wenn der Schaden bereits eingetreten ist.

Wir simulieren Ransomware-Angriffe, liefern realitätsnahe Szenarien, bringen Führungskräfte ins Denken und Entscheiden.

Nicht in die Panik – sondern in die Kontrolle.

Und doch bleibt die Resonanz aus.

—

ES IST NICHT SO, DASS NICHTS PASSIERT.

Im Gegenteil.

Wir sehen jeden Monat Unternehmen, die verschlüsselt werden.

Wir sehen Systeme, die stunden- oder tagelang ausfallen.

Wir sehen hektische IT-Leitungen, überlastete Dienstleister, Kommunikationschaos – und fast immer:

- Kein Notfallplan

- Kein vorbereitetes Recovery

- Kein klarer Kopf in der Krise

Wir sehen Menschen, die nicht wissen, wo ihre Backups liegen – oder ob sie je zurückkommen.

Wir sehen das.

Aber offensichtlich sehen viele es lieber nicht.

—

WARUM?

- Weil Verdrängung bequemer ist als Vorbereitung?

- Weil ein identifiziertes Risiko zu echten Konsequenzen führen müsste – Investitionen, Entscheidungen, Verantwortung?

- Weil die Hoffnung, „es wird schon nicht passieren“, die letzte Verteidigungslinie ist?

Vielleicht liegt es auch an den großen, drängenden Themen dieser Zeit:

Energiekrise, Lieferketten, Personalnot, KI-Strategien, Nachhaltigkeitsberichte.

Cybersecurity?

Kostet nur. Bringt keine schnellen Pluspunkte.

Oder wie ein Kunde neulich sagte:

„Digitale Souveränität klingt besser als digitale Hygiene.“

Dabei geht es nicht um Buzzwords, sondern um Resilienz.

Nicht um Panikmache, sondern um Vorbereitung.

Nicht um Trends, sondern um Grundrauschen.

Cybersecurity ist kein IT-Projekt. Es ist kein Meilenstein. Es ist ein Zustand.

—

VERANTWORTUNG STATT AUFMERKSAMKEIT

Vielleicht müssen wir lernen, über Cybersecurity anders zu sprechen:

Weniger dramatisch. Weniger technokratisch. Aber vor allem: ehrlicher.

Denn es gibt keine Wunderwaffe.

Keine Lösung von der Stange.

Aber es gibt Verantwortung.

Und es gibt Vorbereitung.

Wir hören nicht auf, über diese Themen zu sprechen.

Nicht, weil es sich gut verkauft.

Sondern weil wir wissen, was passiert, wenn man sie ignoriert.

Wir machen keine Illusionen.

Wir machen Ernst.

—

WAS MEINST DU?

Warum, glaubst du, passiert so wenig?

Warum bleiben Angebote ungenutzt – bis es zu spät ist?

Was müsste sich ändern – in der Kommunikation, im Bewusstsein, in der Priorisierung?

Wir freuen uns über ehrliches Feedback.

Auch (und gerade), wenn es unbequem ist.

—

#Cybersecurity #Readiness #Notfallübung #Awareness #Verantwortung #RealTalk

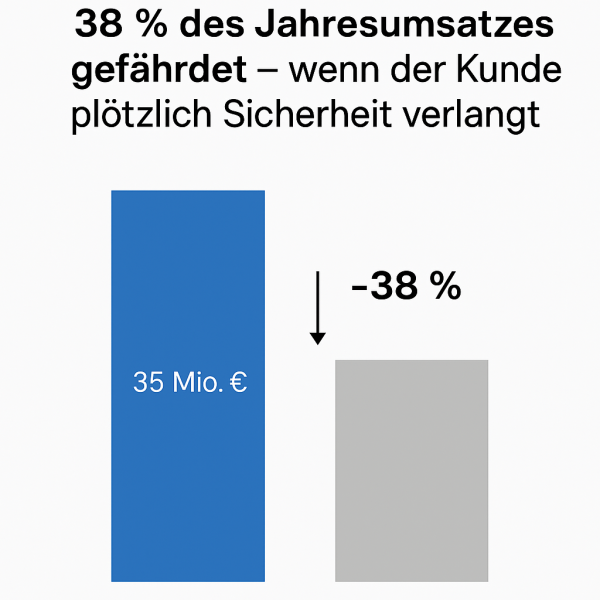

Pharma, Patch und Panik: Was passiert, wenn der Kunde plötzlich Sicherheit verlangt?

Pharma, Patch und Panik: Was passiert, wenn der Kunde plötzlich Sicherheit verlangt?

Ein Szenario, das kein Einzelfall mehr ist – und jedes mittelständische Unternehmen betreffen kann.

Ein pharmazeutisches Unternehmen aus Schleswig-Holstein. Familiengeführt. 240 Mitarbeitende. 35 Millionen Euro Jahresumsatz. Jahrzehntelang erfolgreich – mit gleichbleibendem Kundenstamm, guter Produktqualität und einer ISO 9001-Zertifizierung im Rücken. Doch dann – plötzlich – wackelt ein tragender Pfeiler des Geschäftsmodells.

📬 Der Kunde stellt Sicherheitsfragen – und nichts passt mehr

Ein langjähriger Kunde – ein internationaler Pharmakonzern – stellt eine Anforderung, wie sie mittlerweile zum Standard geworden ist:

Ein Sicherheitsfragebogen zur Lieferkettensicherheit. Kein Gimmick, sondern eine Folge von regulatorischen Anforderungen (u. a. EU-Verordnung, ISO/IEC 27036, NIS2-Richtlinie, TISAX). Themen wie:

- Zugriffsrechte und Rollenverwaltung

- Patch- und Schwachstellenmanagement

- Backup-Strategie und Wiederanlaufprozesse

- Risikoanalyse und IT-Notfallpläne

Die Antwort des Geschäftsführers?

„Mit IT habe ich noch nie Geld verdient. Das betrifft uns doch nicht.“

Doch – es betrifft Sie. Direkt. Heute. Nicht erst, wenn ein Hackerangriff auf der Titelseite steht.

🚨 Die Realität: 12 Millionen Euro stehen plötzlich auf der Kippe

Der Sicherheitsfragebogen kann nicht beantwortet werden.

Die IT-Infrastruktur ist nicht dokumentiert.

Das ERP-System ist veraltet – bekannte CVEs offen.

Zuständigkeiten? Ungeregelt.

Der einzige IT-Mitarbeiter? Überlastet.

Folge: Der Kunde stoppt neue Aufträge. Kein Vertrauen – keine Lieferfreigabe.

Ein Unternehmen verliert nicht wegen eines Angriffs, sondern wegen fehlender strategischer Vorbereitung. Und das ist kein Sonderfall – das ist heute Realität in vielen Branchen: Maschinenbau, Medizintechnik, Automotive-Zulieferer, Logistik, Lebensmittelproduktion, Chemie …

📌 Warum NIS2 alles verändern wird – spätestens ab Januar 2026

Mit der Umsetzung der EU-Richtlinie NIS2 (Network and Information Security Directive) wird Informationssicherheit zur gesetzlichen Pflicht – für tausende mittelständische Unternehmen in Deutschland.

Betroffen sind u. a. Unternehmen ab 50 Mitarbeitenden oder 10 Mio. € Jahresumsatz in sicherheitsrelevanten Branchen. Auch das genannte Pharmaunternehmen fällt darunter.

Was bedeutet das konkret?

- Sie müssen Sicherheitsmaßnahmen nachweisen – strukturiert und risikobasiert

- Sie müssen Sicherheitsvorfälle binnen 24 h melden

- Sie müssen ein ISMS betreiben – kein ISO-Wahnsinn, aber belastbar

- Sie als Geschäftsführer haften persönlich bei Versäumnissen

🛠 Unsere Lösung: 3-Stufen-Ansatz für Entscheider

Kein ISO-27001-Projekt. Keine Zertifizierungs-Orgie. Sondern ein klarer, praxisnaher Weg in die Sicherheit:

1. Sicherheits-Kurzcheck (Pauschal 2.950 €)

- Technischer & organisatorischer Quick-Scan

- Darstellung konkreter Risiken (intern & gegenüber Kunden)

- Empfehlung für Sofortmaßnahmen

- Kommunikationshilfe für Kunden oder Auditoren

2. Cyber-Readiness kompakt – 90 Tage

- 10 umsetzbare Maßnahmen zur Stärkung Ihrer Resilienz

- Dokumentation und Verantwortlichkeiten

- Notfallkonzepte, Awareness, Wiederanlaufplanung

3. ISMS light – dauerhaft stabil

- Risikoanalyse auf Prozessebene

- Verankerung von Sicherheitsmaßnahmen in der Organisation

- Reifegradmodell zur Weiterentwicklung – keine Überforderung

💡 Fazit: Kundenbindung braucht Sicherheit – und ein Mindestmaß an Vorbereitung

Viele Geschäftsführer sagen:

„Das betrifft uns nicht. IT ist ein Kostenfaktor.“

Unsere Erfahrung zeigt: IT ist ein Vertrauensfaktor – für Kunden, für Partner, für Banken. Wer vorbereitet ist, verliert keine Kunden. Wer strukturiert handelt, hat Antworten. Und wer rechtzeitig handelt, hat keine schlaflosen Nächte.

📞 Jetzt handeln – bevor Kunden Konsequenzen ziehen

Sie möchten wissen, ob Ihr Unternehmen betroffen ist? Oder ob Kunden in Ihrer Branche bereits Sicherheitsnachweise verlangen?

Dann lassen Sie uns sprechen.

📩 compliance@nordsec-it.de

📞 Oder rufen Sie uns an 0431-3630-1910 – diskret, unverbindlich und lösungsorientiert.

Dieser Beitrag basiert auf realen Kundenprojekten aus dem Mittelstand.

Digitale Souveränität beginnt in unseren Kommunen – Warum IT-Sicherheit kein Luxus sein darf

Die Bedrohungslage im Cyberraum spitzt sich weiter zu. Cyberangriffe auf Verwaltungen, staatliche Institutionen und kritische Infrastrukturen sind längst keine Ausnahme mehr, sondern tägliche Realität. Doch während Europa über eine bessere Abwehr nachdenkt, bleibt eine zentrale Schwachstelle bestehen: die öffentliche Verwaltung und insbesondere unsere Kommunen.

Wir können uns diesen blinden Fleck nicht mehr leisten

Immer wieder werden Städte, Gemeinden und Landkreise zum Ziel von Cyberkriminellen – mit teils dramatischen Folgen:

- Der Landkreis Anhalt-Bitterfeld rief 2021 den Katastrophenfall aus, weil Ransomware die gesamte Verwaltung lahmlegte. Sozialleistungen konnten wochenlang nicht ausgezahlt werden.

- Ende 2023 wurde die Stadt Witten angegriffen, was zu massiven IT-Ausfällen führte – ein Fall, der sich immer wieder in deutschen Kommunen wiederholt.

- Ein internationaler Cyberangriff auf Kommunen in den USA im Februar 2024 zeigt, dass Cyberkriminelle längst global agieren und gezielt Verwaltungen ins Visier nehmen.

Das Muster ist immer das gleiche: Zu alte IT-Systeme, fehlendes Risikomanagement und eine mangelhafte Umsetzung grundlegender IT-Sicherheitsmaßnahmen. Trotzdem sollen Kommunen nach dem aktuellen NIS2-Gesetzentwurf von verbindlichen Sicherheitsvorgaben ausgenommen werden – ein fahrlässiger Fehler.

IT-Sicherheit muss nicht teuer sein – es geht um grundlegende Maßnahmen

Ein oft genanntes Argument gegen höhere IT-Sicherheitsanforderungen für Kommunen sind die Kosten. Doch das ist ein Trugschluss! IT-Sicherheit bedeutet nicht, dass Kommunen Millionenbeträge für neue Infrastrukturen ausgeben müssen. Vieles lässt sich mit einfachen, sofort umsetzbaren Maßnahmen erreichen:

✔ Multi-Faktor-Authentifizierung (MFA): Die Einführung von MFA kostet kaum etwas, verhindert aber einen Großteil erfolgreicher Phishing- und Kontoübernahmen.

✔ Netzsegmentierung: Systeme müssen voneinander getrennt sein, damit ein Angriff nicht sofort alle Dienste lahmlegt. Eine gezielte Trennung kritischer Anwendungen ist mit vertretbarem Aufwand möglich.

✔ Alte Anwendungen isolieren: Wenn Legacy-Systeme nicht abgeschaltet werden können, müssen sie zumindest abgeschottet und ihre Verbindungen auf das absolut Notwendige beschränkt werden.

✔ Regelmäßige Schwachstellenscans und Patchmanagement: Sicherheitslücken müssen aktiv gesucht und geschlossen werden. Viele erfolgreiche Angriffe nutzen längst bekannte Schwachstellen – das ist vermeidbar!

Diese Maßnahmen sind keine High-End-Cybersecurity, sondern IT-Sicherheitsgrundlagen. Wer sie nicht umsetzt, gefährdet den Betrieb der gesamten Verwaltung – und damit die Sicherheit der Bürgerinnen und Bürger.

IT-Sicherheit gehört in den Infrastrukturfonds der Bundesregierung

Mit der Neuwahl und der laufenden Regierungsbildung gibt es jetzt die Chance, die Fehler des bisherigen NIS2-Gesetzentwurfs zu korrigieren. Kommunen müssen in die Verpflichtung genommen werden, IT-Sicherheit ernst zu nehmen – und dafür brauchen sie auch die nötige finanzielle Unterstützung.

Deshalb darf IT-Sicherheit nicht allein den Haushaltszwängen der Kommunen überlassen bleiben. Die aktuellen Verhandlungen zwischen CDU und SPD über einen neuen Infrastrukturfonds bieten die perfekte Gelegenheit, IT-Sicherheit als Teil der kommunalen Daseinsvorsorge mit aufzunehmen.

Mein Appell an die Bundesregierung und den IT-Planungsrat

1️⃣ Kommunen müssen in NIS2 einbezogen werden. Es kann nicht sein, dass ausgerechnet der Staat selbst eine der größten Schwachstellen im Cyberraum bleibt.

2️⃣ Verbindliche IT-Sicherheitsstandards für Kommunen sind notwendig. Es reicht nicht, Unternehmen zu verpflichten, während Verwaltungen ungeschützt bleiben.

3️⃣ Der Infrastrukturfonds muss IT-Sicherheit enthalten. Digitalisierung ohne Cybersecurity ist ein brandgefährlicher Irrweg.

Digitale Souveränität beginnt nicht in Brüssel oder Berlin – sie beginnt in unseren Städten und Gemeinden. Wenn wir das nicht verstehen, werden wir in der Cyberabwehr niemals auf Augenhöhe mit unseren Gegnern sein.

Wie seht ihr das? Haben eure Städte und Kommunen bereits eine gute IT-Sicherheitsstrategie? Oder gibt es hier noch großen Nachholbedarf?

Mehr Informationen gibt es auf unserem LinkedIn

dieser Artikel wurde mit KI-Unterstützung generiert

Open Source Software und Digitale Souveränität

Digitale Souveränität ist eines der Schlüsselthemen der modernen IT- und Sicherheitsstrategie von Staaten und Unternehmen. Die Idee einer souveränen Software ist eng mit Open-Source-Technologien verknüpft, da diese Unabhängigkeit von proprietären Anbietern versprechen. Doch ein Missverständnis ist weit verbreitet: Open Source allein bedeutet nicht automatisch mehr Sicherheit oder Enterprise-Fähigkeit. Dieses Whitepaper beleuchtet die Herausforderungen und Risiken einer souveränen Open-Source-Strategie, insbesondere im Hinblick auf Sicherheitsarchitekturen im Betrieb.

Was bedeutet souveräne Software und Datensouveränität?

Souveräne Software ist Software, die unter der Kontrolle ihrer Nutzer steht. Dies bedeutet, dass eine Organisation oder Regierung ihre IT-Infrastruktur ohne Abhängigkeiten von proprietären Anbietern gestalten kann. Datensouveränität bedeutet, dass Datenhoheit gewahrt bleibt, sodass weder fremde Unternehmen noch fremde Staaten Zugriff auf kritische Daten erhalten.

Während Open Source ein mächtiges Werkzeug zur Erreichung digitaler Souveränität ist, bedeutet dies nicht automatisch, dass Open-Source-Software sicher oder für den unternehmenskritischen Einsatz geeignet ist. Hier setzt die zentrale These dieses Whitepapers an.

Das Einbahnstraßendenken: Souveräne Software = sichere Software? Ein weit verbreitetes Missverständnis ist die Annahme, dass Open Source per se sicherer ist als proprietäre Software. Tatsächlich bietet Open-Source-Software Transparenz, was Sicherheitsprüfungen erleichtert, jedoch bedeutet dies nicht, dass alle relevanten Sicherheitsanforderungen von Beginn an erfüllt sind.

Am Beispiel von OpenDesk, ein von ZenDIS gefördertes Open-Source-Collaborationtool, lässt sich dies gut illustrieren. OpenDesk stellt einen wichtigen Meilenstein in der digitalen Souveränität dar, doch von einer wirklich sicheren und enterprise-fähigen Software ist sie noch weit entfernt. Der Grund liegt in der fehlenden einheitlichen Sicherheitsarchitektur für den Betrieb:

- Betreiber müssen selbst definieren, welche Sicherheitsstandards sie anwenden.

- Es existiert keine durchgehende Sicherheitsrichtlinie für den produktiven Einsatz.

- Sicherheitsaspekte wie Zero-Trust-Architekturen, BSI IT-Grundschutz oder NIST-Frameworks wurden nicht von vornherein in die Architektur integriert.

Warum Sicherheitsarchitektur integraler Bestandteil von Open Source sein muss

Damit Open-Source-Software in der öffentlichen Verwaltung und in kritischen Infrastrukturen wirklich souverän und sicher ist, müssen Sicherheitsaspekte bereits in der Entwicklungsphase berücksichtigt werden. Dazu gehören:

- By-Design-Sicherheit: Sicherheitsstandards müssen in die Softwarearchitektur eingebaut werden, statt sie später dem Betreiber zu überlassen.

- Einheitliche Sicherheitsrichtlinien: Ob IT-Grundschutz, NIST oder Zero Trust - Sicherheitsmodelle müssen von Beginn an definiert und nicht nachträglich implementiert werden.

- Schutzbedarf Hoch und VS-NfD-Kompatibilität: Software, die in der öffentlichen Verwaltung genutzt wird, sollte mindestens den

- Schutzbedarf Hoch erfüllen und VS-NfD-konform betreibbar sein.

- Standardisierte Sicherheitsmechanismen: Verschlüsselung, Zugriffskontrollen, Auditing und Monitoring müssen von vornherein integriert werden.

Sicherheit als unverzichtbarer Bestandteil digitaler Souveränität

Digitale Souveränität ist mehr als Open Source. Sie erfordert eine durchdachte Sicherheitsstrategie, die bereits in der Entwicklung einer Software verankert sein muss. Nur wenn Open-Source-Projekte wie OpenDesk von Anfang an mit einer soliden Sicherheitsarchitektur versehen werden, kann echte Souveränität erreicht werden. Andernfalls bleibt es bei einem Trugbild digitaler Unabhängigkeit, das in der Praxis mit erheblichen Sicherheitsrisiken verbunden ist.

Bei Fragen sprechen Sie uns gerne an.

Mehr Informationen auf unserem LinkedIN Blog

nordsec Privacy & Compliance GmbH

Tel: 0431-3630-1910

Mail: compliance@nordsec-it.de

Cyberangriff in Echtzeit – Sind Sie vorbereitet?

Es ist ein ganz normaler Tag im Unternehmen – bis plötzlich ein Anruf aus der Buchhaltung kommt:

„Auf allen Bildschirmen erscheint eine Meldung: ‘Achtung! Ihre Systeme wurden kompromittiert. Um wieder Zugriff zu erhalten, überweisen Sie 200 Bitcoins an folgende Wallet-Adresse im Darknet: XXXXXX. Bei Nichtzahlung werden Ihre Daten veröffentlicht und Ihre IT bleibt gesperrt.’ Was sollen wir tun?“

Schockstarre. Unsicherheit. Panik?

Cyberangriffe sind längst keine Zukunftsmusik mehr – sie passieren täglich, treffen Unternehmen jeder Größe und können existenzbedrohend sein. Doch wie reagieren Sie in einer solchen Situation? Wer trifft die Entscheidungen? Sind Notfallpläne vorhanden? Laufen die Kommunikationswege reibungslos? Und vor allem: Wie gut ist Ihre IT-Sicherheitsstrategie wirklich?

Was tun im Ernstfall? Die entscheidenden Erfolgsfaktoren!

Die Frage ist nicht ob, sondern wann Sie mit einem Cyberangriff konfrontiert werden. Ein erfolgreicher Umgang mit einer solchen Krise erfordert eine durchdachte Vorbereitung, abgestimmte Prozesse und regelmäßige Trainings. Doch welche Faktoren entscheiden darüber, ob Ihr Unternehmen widerstandsfähig bleibt oder ins Chaos stürzt?

🚨 Kritische Erfolgsfaktoren, die über Ihre Cyber-Resilienz entscheiden:

1️⃣ Incident Response Plan:

Gibt es einen klar definierten und regelmäßig getesteten Notfallplan?

Sind alle relevanten Personen mit ihren Rollen und Aufgaben vertraut?

Wie läuft die Koordination zwischen IT, Geschäftsführung und externen Partnern?

2️⃣ Krisenkommunikation:

Wer informiert interne Teams, Kunden, Partner oder Behörden?

Gibt es vordefinierte Kommunikationswege und Notfallvorlagen?

Wie vermeiden Sie Fehlinformationen und unkoordinierte Panikreaktionen?

3️⃣ Technische und organisatorische Reaktionsfähigkeit:

Wie schnell können betroffene Systeme isoliert und wiederhergestellt werden?

Sind Backups sicher und offline gespeichert, um Ransomware-Angriffe abzufangen?

Gibt es automatisierte Erkennungsmechanismen, um Angriffe frühzeitig zu identifizieren?

4️⃣ Mitarbeitersensibilisierung & Awareness:

Sind Ihre Mitarbeiter auf Phishing- und Social-Engineering-Angriffe vorbereitet?

Wird regelmäßig in Cybersicherheit geschult und das Bewusstsein geschärft?

Wie gut ist das Verständnis für sichere Passwortverwaltung und Multi-Faktor-Authentifizierung?

5️⃣ Regelmäßige Simulationen und Tests:

Wann haben Sie zuletzt einen Cyberangriff simuliert?

Welche Schwachstellen wurden erkannt – und wurden sie behoben?

Wie realistisch sind Ihre bisherigen Annahmen über die eigene Sicherheitslage?

6️⃣ Finanzielle und operative Auswirkungen:

Zahlen wir das Lösegeld? Welche Konsequenzen hat das?

Wieviel Budget benötigen wir, um unsere IT wiederherzustellen?

Was ist unser Notbetrieb? Welche Prozesse müssen sofort weiterlaufen?

Welche digitalen Werte sind für unser Unternehmen überlebenswichtig? Welche Daten, Systeme und Prozesse sind so kritisch, dass ihr Verlust existenzielle Auswirkungen hätte?

Was muss zuerst wiederhergestellt werden?

Wer entscheidet was? Sind alle Verantwortlichkeiten klar definiert?

Prävention statt Reaktion – Warum ist sie so wichtig?

Laut Studien ist Prävention im Bereich der Cybersicherheit 10- bis 20-mal günstiger als die Bewältigung eines erfolgreichen Angriffs. Unternehmen, die proaktiv investieren, vermeiden immense Kosten durch Betriebsunterbrechungen, Lösegeldforderungen, Wiederherstellung und potenzielle Bußgelder.

Ein gut vorbereitetes Unternehmen spart nicht nur Zeit und Nerven, sondern auch enorme Kosten. Prävention reduziert das Risiko teurer Betriebsunterbrechungen, rechtlicher Konsequenzen und Imageverluste. Doch wieviel Geld kann tatsächlich eingespart werden, wenn ein Angriff frühzeitig erkannt und entschärft wird?

Hacking ist nicht nur eine Bedrohung, sondern auch eine Chance: Unternehmen, die Cyber-Risiken proaktiv managen, anstatt nur auf Vorfälle zu reagieren, schützen nicht nur ihre IT, sondern auch ihr Geschäft, ihre Kunden und ihre Zukunft.

Bereiten Sie sich mit uns auf den Ernstfall vor!

Die nordsec Privacy & Compliance GmbH hilft Ihnen, genau solche Szenarien zu simulieren. Mit unserer Cybersecurity-Readiness-Übung testen wir Ihre Abwehrmechanismen unter realistischen Bedingungen:

✅ Incident Response Check: Sind Ihre Prozesse und Verantwortlichkeiten klar definiert?

✅ Krisenkommunikation: Wissen Ihre Teams, was zu tun ist – intern und extern?

✅ Technische Resilienz: Wie schnell können Systeme wiederhergestellt werden?

✅ Live-Simulation: Wir spielen einen Cyberangriff realistisch mit Ihnen durch und analysieren Ihre Reaktionsfähigkeit.

Antworten auf Ihre Fragen – in unserem Workshop!

In einem interaktiven Workshop nehmen wir Ihr Unternehmen unter die Lupe, stellen die entscheidenden Fragen und liefern praxistaugliche Lösungen. Gemeinsam arbeiten wir an einer robusten Strategie, die Ihr Unternehmen widerstandsfähiger macht und die Risiken minimiert.

🛡 Sind Sie bereit, den Ernstfall zu testen?

🚀 Lassen Sie uns gemeinsam prüfen, wie fit Ihr Unternehmen für einen Cyberangriff ist!

📩 Kontakt: Stefan Schweitzer

compliance@nordsec-it.de

Vereinbaren Sie noch heute einen Termin mit uns.

Die Herausforderungen des Datenschutzes in Kindergärten – Worauf es wirklich ankommt

Kindergärten stehen vor einzigartigen Herausforderungen, wenn es um Datenschutz geht. Denn hier werden nicht nur allgemeine personenbezogene Daten verarbeitet, sondern auch besonders sensible Informationen – und das in einer Umgebung, die von hohem Vertrauensbedarf geprägt ist. Gleichzeitig bietet ein gut umgesetzter Datenschutz echte Mehrwerte, die weit über die reine Gesetzeseinhaltung hinausgehen. Lassen Sie uns die zentralen Aspekte genauer betrachten:

Umgang mit sensiblen Daten

Bereits bei der Anmeldung eines Kindes werden umfangreiche Informationen erhoben, darunter:

Gesundheitsdaten: Informationen zu Allergien oder chronischen Erkrankungen helfen, die Gesundheit der Kinder zu schützen und im Notfall schnell zu reagieren.

Entwicklungsdaten: Portfolios dokumentieren die Fortschritte der Kinder und unterstützen die individuelle Förderung.

Fotos und Videos: Diese sind nicht nur wertvolle Erinnerungen, sondern tragen auch dazu bei, Eltern transparent über den Alltag ihrer Kinder zu informieren.

Ein verantwortungsvoller Umgang mit diesen Daten schafft Vertrauen zwischen Eltern und Einrichtung und zeigt, dass die Sicherheit der Kinder oberste Priorität hat.

Transparenz und Kommunikation mit Eltern

Klare und offene Kommunikation über die Datenverarbeitung ist ein Schlüssel zur Vertrauensbildung:

Eltern wissen genau, wie und warum die Daten ihrer Kinder genutzt werden, was Unsicherheiten und Ängste reduziert.

Transparente Prozesse erleichtern die Zusammenarbeit zwischen Einrichtung und Eltern.

Datenschutz wird so nicht als Hindernis, sondern als Qualitätsmerkmal wahrgenommen, das die Professionalität der Einrichtung unterstreicht.

Einwilligungen richtig einholen

Das Einholen und Verwalten von Einwilligungen kann positiv gestaltet werden:

Eltern erhalten klare und verständliche Informationen, sodass sie bewusst zustimmen können.

Ein gut organisiertes Einwilligungsmanagement zeigt, dass die Einrichtung die Rechte der Eltern und Kinder ernst nimmt.

Dadurch wird der Umgang mit Fotos und Videos rechtssicher und zugleich wertschätzend gestaltet.

Technische und organisatorische Maßnahmen (TOMs)

Gut umgesetzte Sicherheitsmaßnahmen bieten nicht nur Schutz, sondern auch Vorteile im Alltag:

Digitale Tools können Prozesse wie die Dokumentation oder die Verwaltung von Abholberechtigungen effizienter und sicherer gestalten.

Klare Zugriffsregelungen schaffen Struktur und minimieren Fehlerquellen.

Regelmäßige Überprüfungen der Systeme sorgen für nachhaltige Sicherheit.

Schulung der Mitarbeitenden

Gut geschultes Personal ist eine der besten Investitionen in den Datenschutz einer Einrichtung:

Mitarbeitende verstehen die Bedeutung von Datenschutz und setzen ihn im Alltag souverän um.

Schulungen geben Sicherheit und erleichtern die Handhabung von Daten.

Ein geschulter Umgang mit Datenschutz zeigt Eltern, dass ihre Kinder in guten Händen sind.

Der Mehrwert von Datenschutz in Kindergärten

Ein starker Datenschutz bietet nicht nur Sicherheit, sondern auch echte Vorteile:

Vertrauensgewinn: Eltern fühlen sich ernst genommen und wissen ihre Kinder gut aufgehoben.

Effizienz: Klare Prozesse sparen Zeit und Ressourcen.

Qualitätssiegel: Datenschutz wird zum Aushängeschild und hebt die Einrichtung positiv hervor.

Wie kann man diese Herausforderungen bewältigen?

Der Schlüssel liegt in praxisorientierten, leicht umsetzbaren Lösungen. Bei der nordsec Privacy & Compliance GmbH verstehen wir diese Herausforderungen genau und haben uns darauf spezialisiert, Kindergärten zu entlasten. Mit Vorlagen, Schulungen und konkreten Handlungsempfehlungen stellen wir sicher, dass Datenschutz keine Belastung, sondern ein echter Mehrwert wird.

Datenschutz darf keine unüberwindbare Hürde sein – sprechen Sie uns an, wenn Sie sich in einem dieser Punkte wiederfinden. Gemeinsam finden wir eine Lösung!

Stefan Schweitzer & Timo Sokoll

nordsec Privacy & Compliance GmbH

www.nordsec-it.de